Първоначална настройка на Windows Сървър 2016

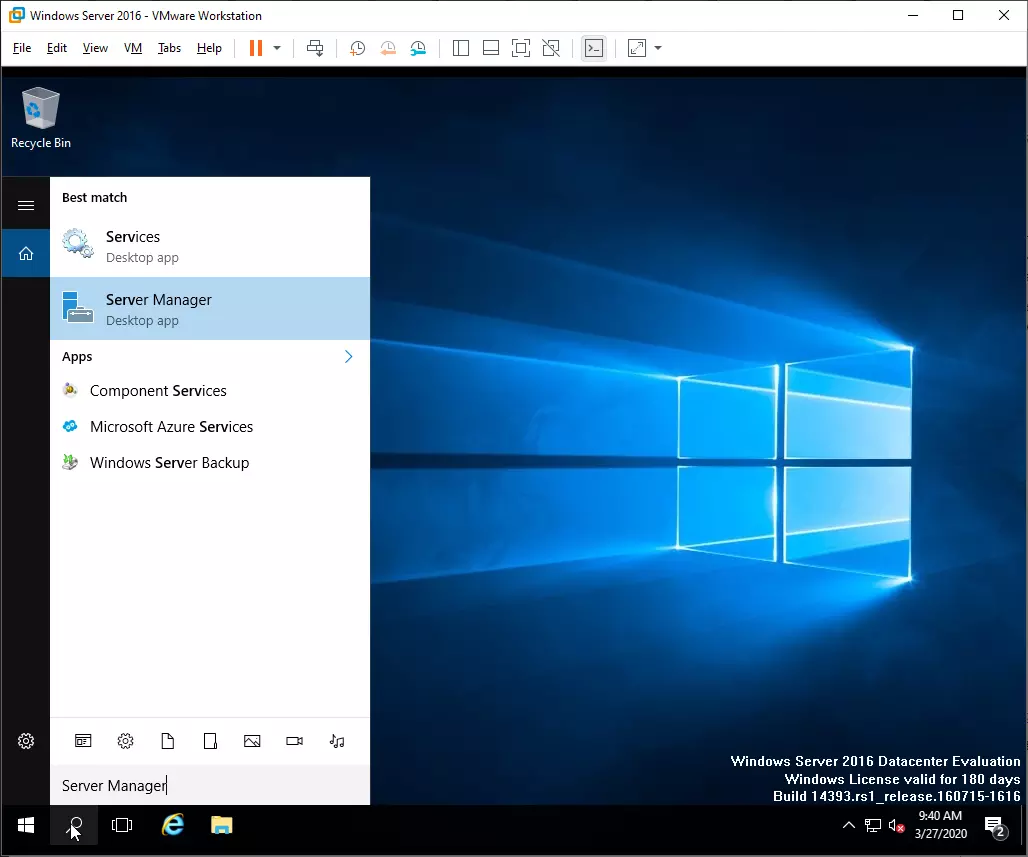

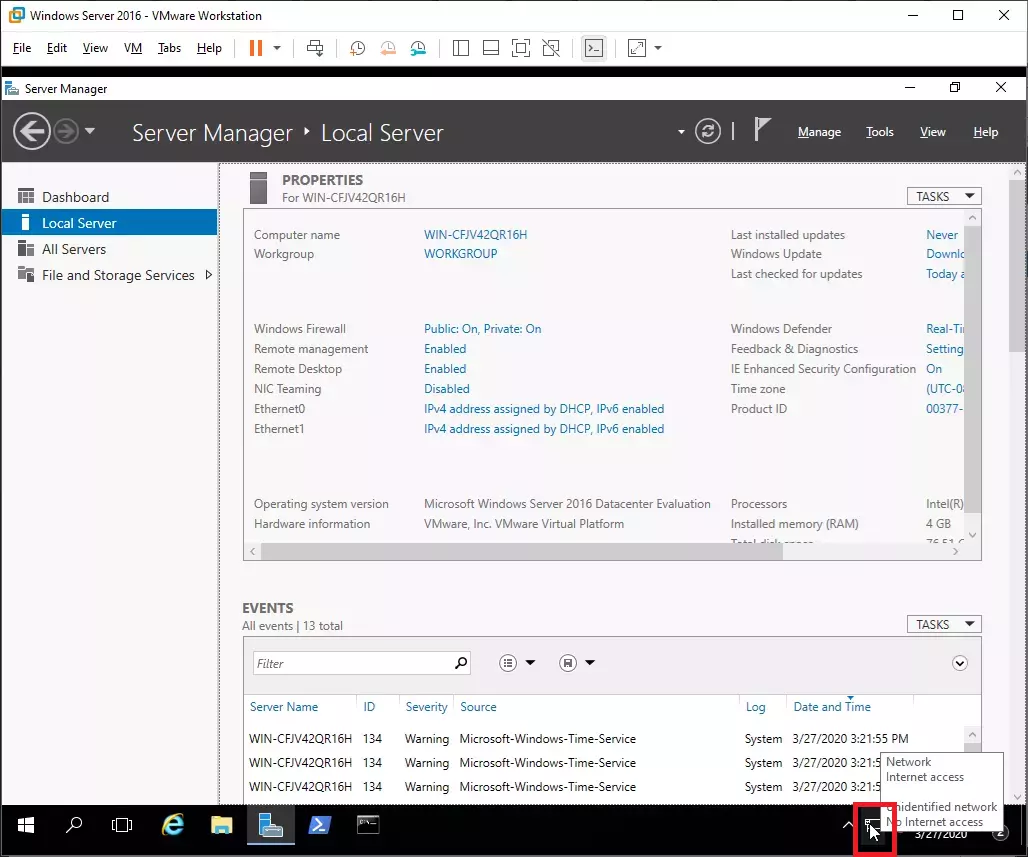

Схемата върху която ще работим е следната: Интернет < ----- > (Server 2016) <-----> Локална мрежа - Единия интерфейс на сървъра ще е към Интернет с IP=10.25.0.10/24, - Другия интерфейс ще е към локалната мрежа с IP=192.168.0.1/24, - Сървъра ще дава Интернет на потребителите от локалната мрежа, - Сървъра ще раздава IP адреси на потребителите от локалната мрежа чрез DHCP, - Сървъра ще има DNS услуга, Ще има и още неща но за сега това ще е началото. След като се инсталира сървъра трябва да се направят няколко до уточняващи настройки за да може да се продължи с активната директория. За настройки се има в предвид името, мрежовите интерфейси и от този род дреболии, които определят по нататъшната работа. Първото нещо с което трябва да се свикне, това е работата със Server Manager. Ако по някаква причина не е стартиран то може да се пусне от:

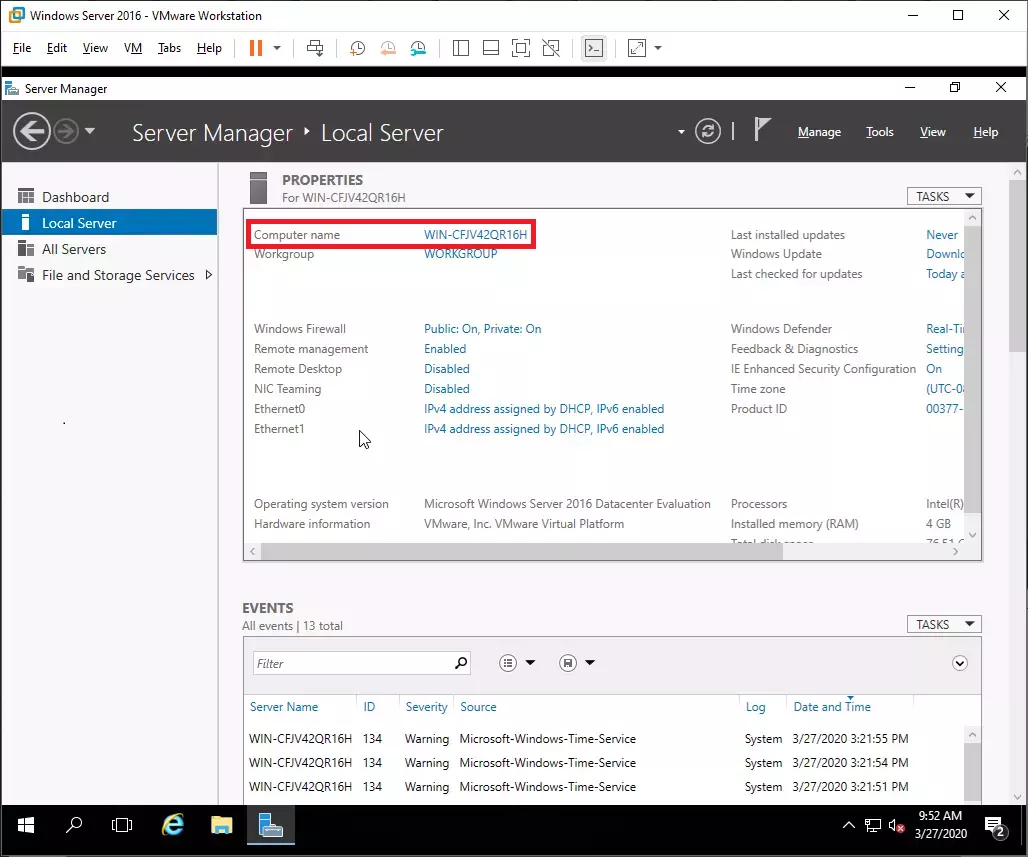

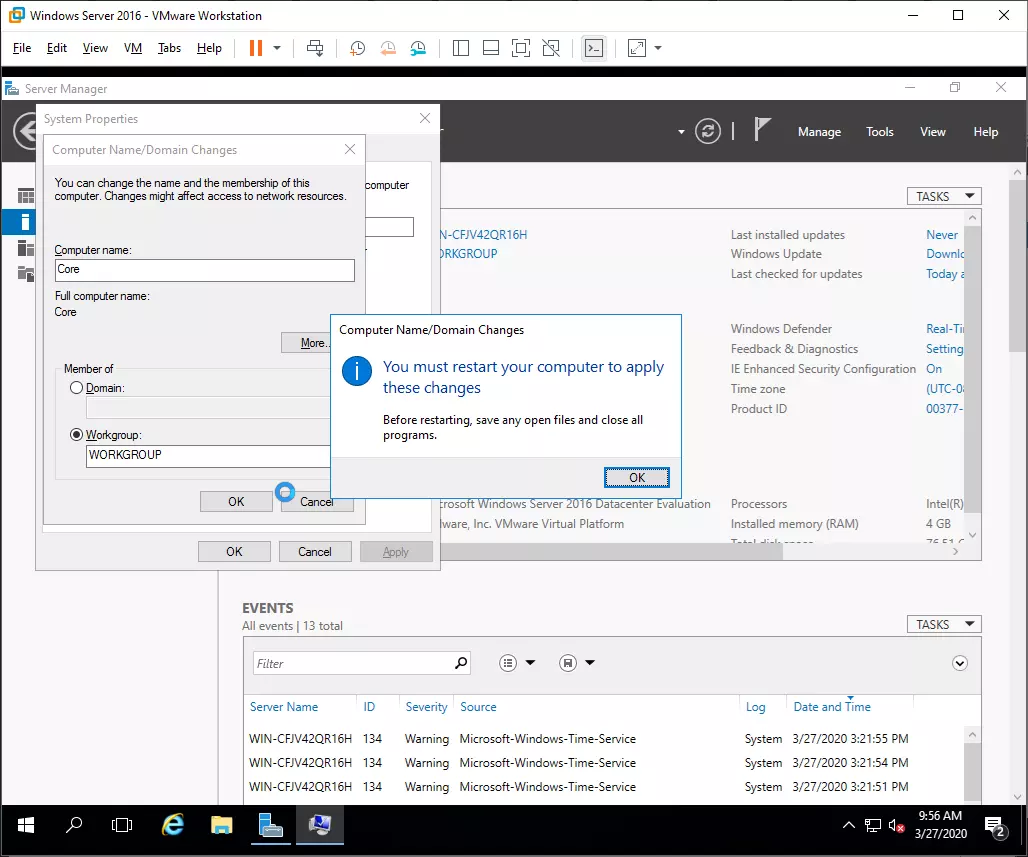

Следващата стъпка е да се смени името на компютъра (хоста). Отиваме на Local Server

Избираме Computer name: WIN-CFJV42QR16H

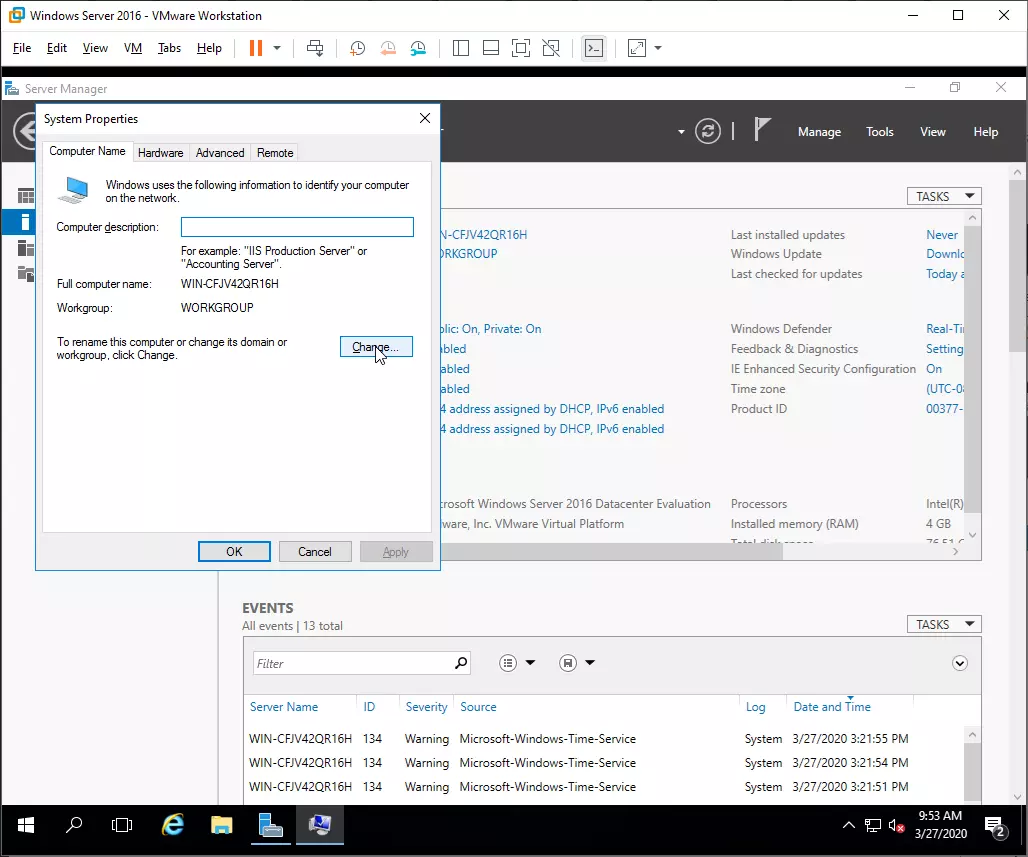

Натискаме бутона Change

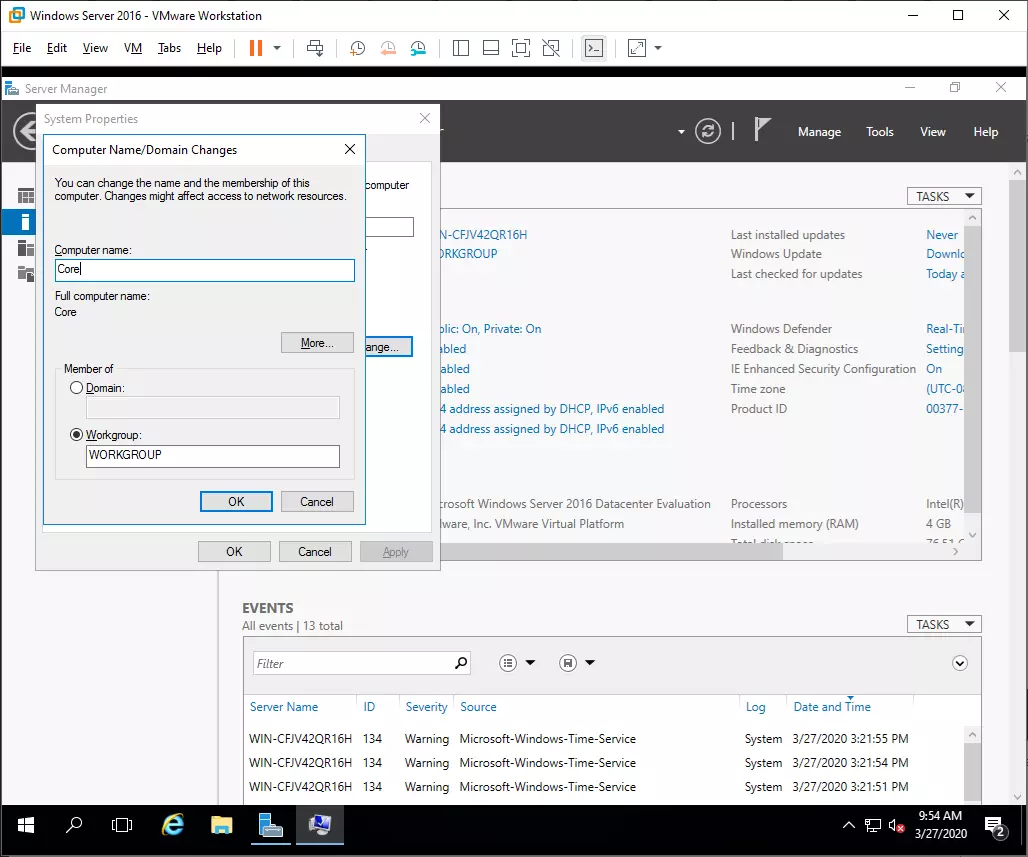

Избираме име на компютъра – Core. Нататък с ОК завършваме операцията.

Предлага системата да се рестартира за да влязат в сила промените.

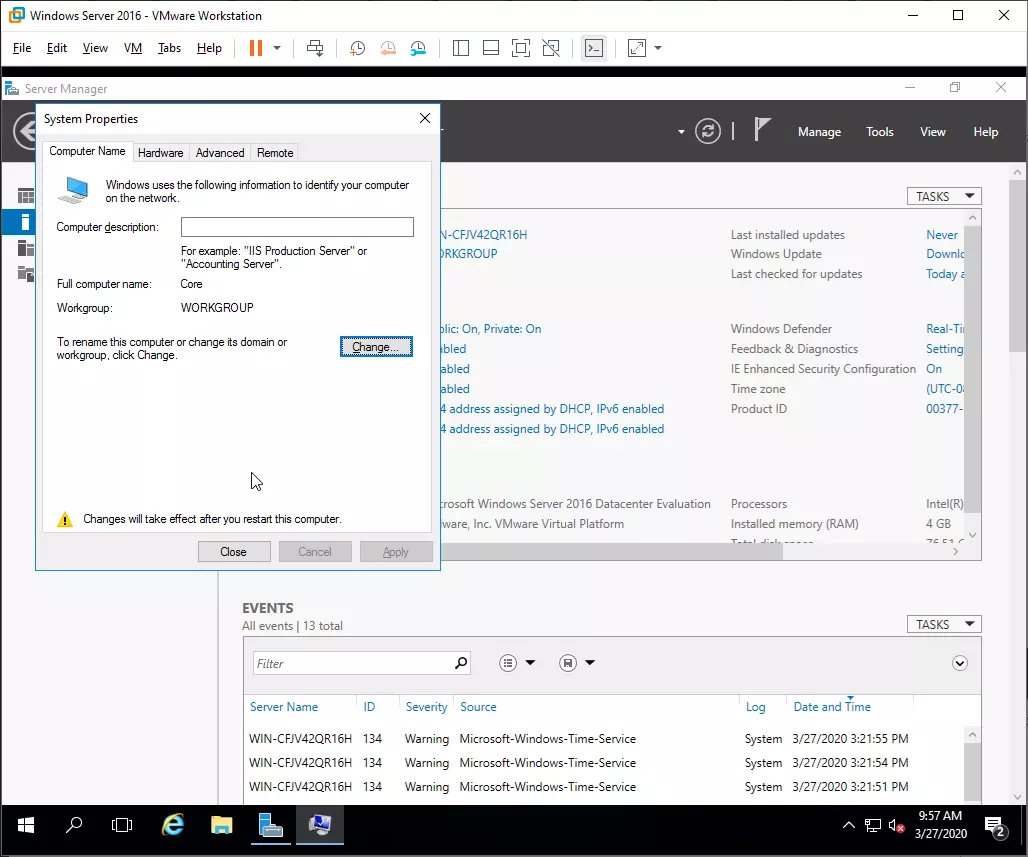

Натискаме Close и завършваме.

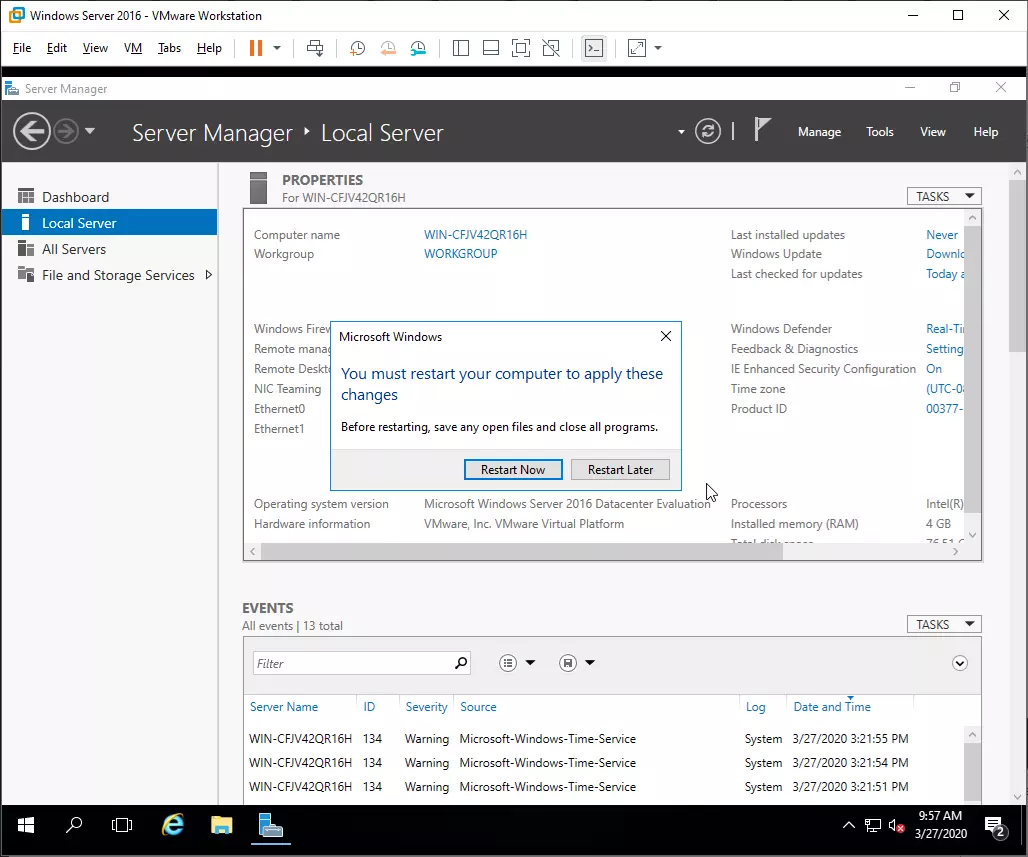

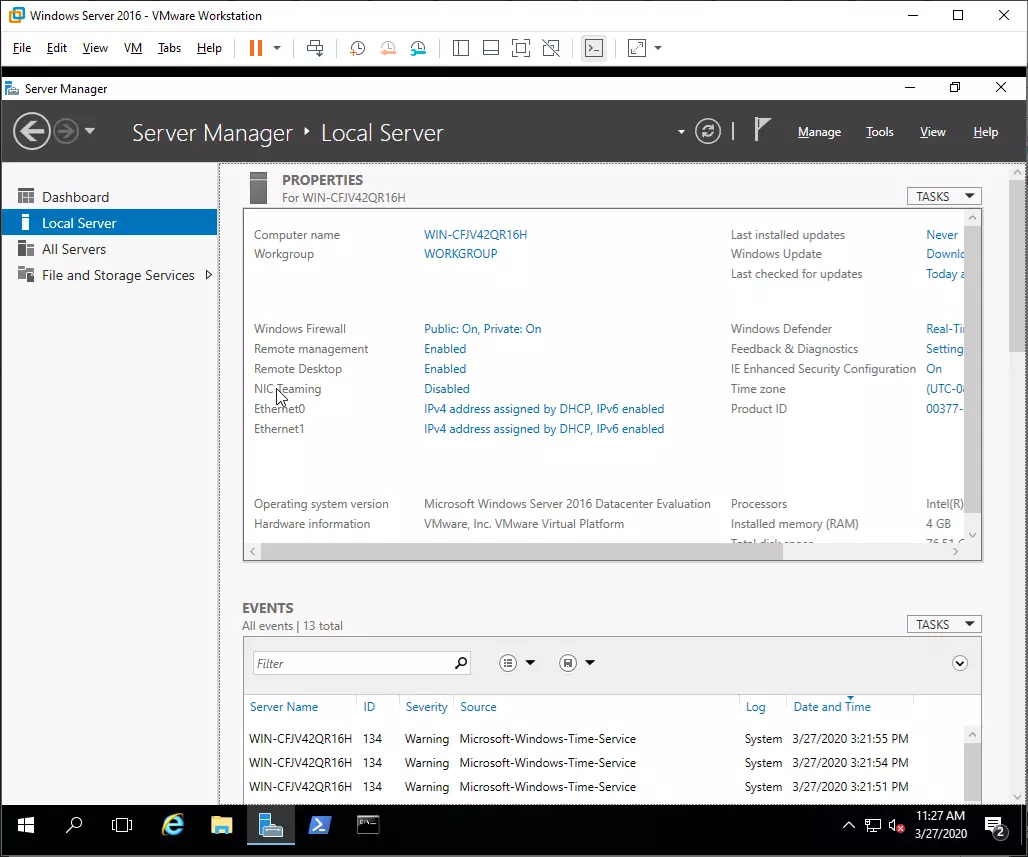

Отново предлага да се рестартира за да влязат в сила промените. За сега се отказваме с Restart Later. Следващ момент е Windows Firewall от Server Manager-a. Ако погледнем ще видим, че пише: “Public: On, Private: On”. Означава, че за профилите Public и Private защитната стена е включен. Така идва по-подразбиране. На практика за входящите правила достъпа е ограничен, а за изходящите е позволен. Продължаваме с Remote management от Server Manager-a. Той е: Enabled (разрешен). Така трябва и да е, за да може да се управлява отдалечено, а не винаги да сме на самата машина. Това лесно се проверява като от “Command Prompt” напишем следна команда:

netstat -an | find ":59" TCP 0.0.0.0:5985 0.0.0.0:0 LISTENING TCP [::]:5985 [::]:0 LISTENING

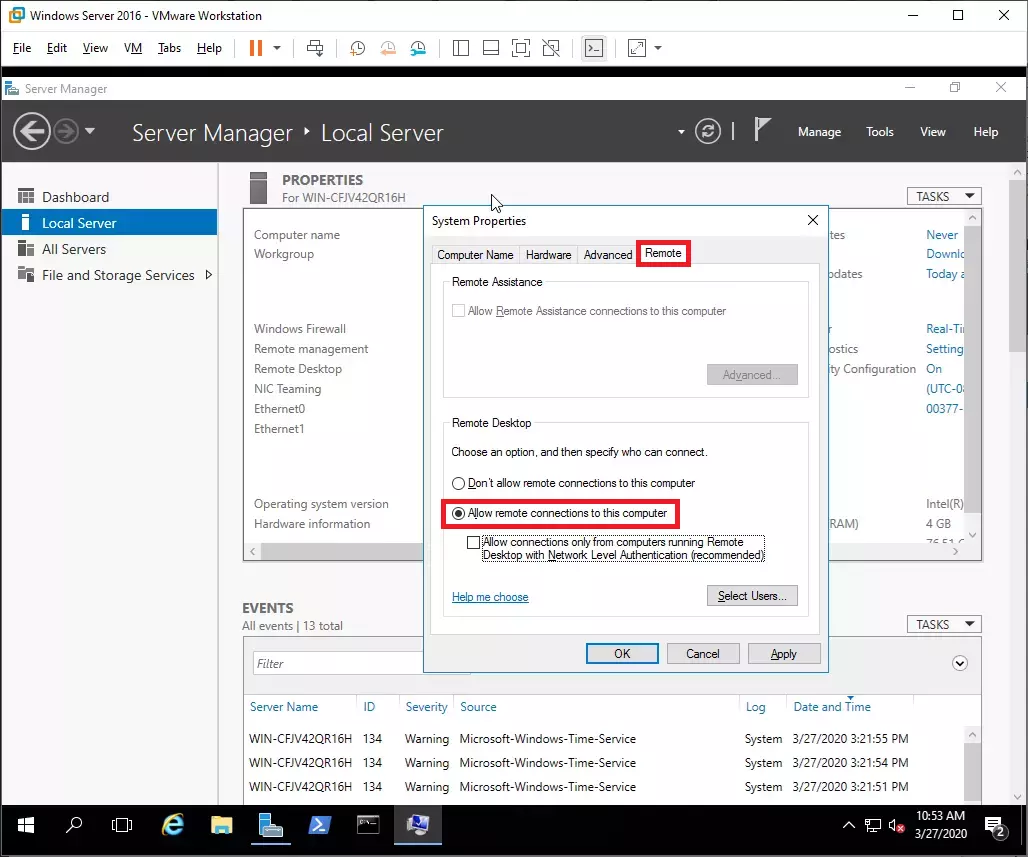

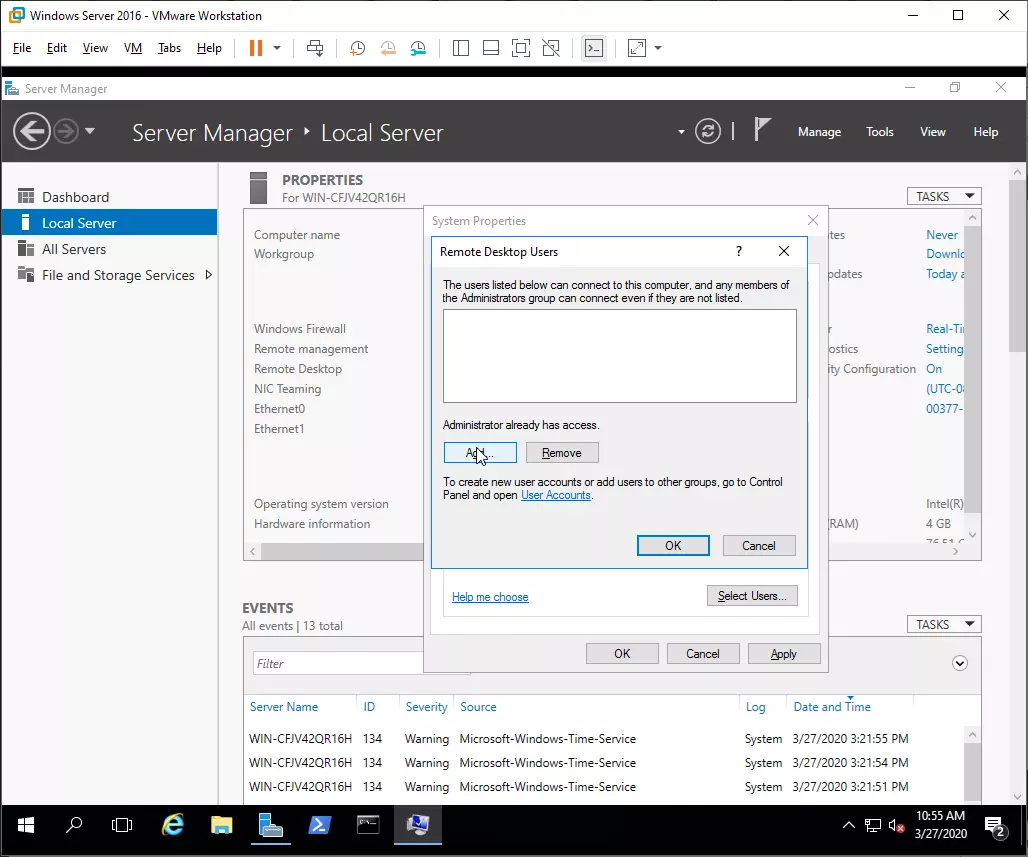

На порт 5985 използващ се за отдалечен достъп има услуга която слуша, значи работи. Сега може да се дефинира кой да има достъп до тази отдалечена услуга. Това се постига като се натисне на линка Remote Desktop. Отваря се долния прозорец.

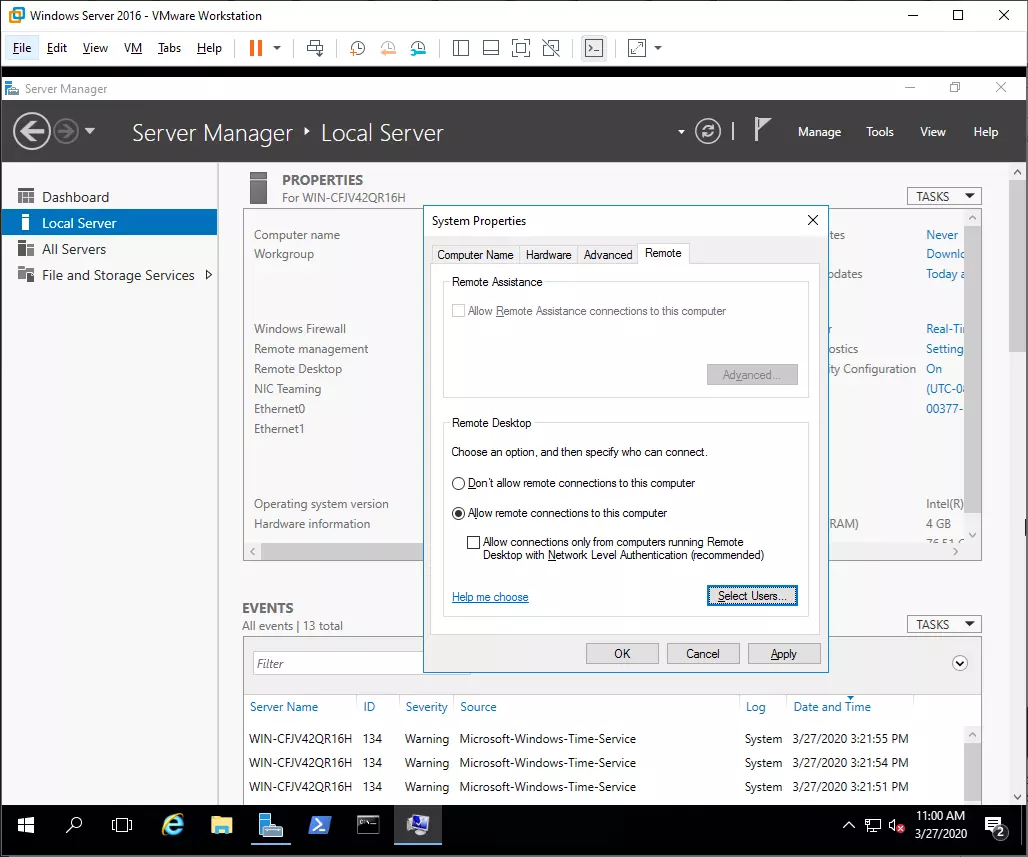

Отива се на таба “Remote”. В него се избира „Allow remote connections to this computer“. Това позволява отдалечено да се свържем с екрана на сървъра. По подразбиране е позволено отдалечено да се свързват всички администратори. Ако ще трябва още някой да се свърже то трябва да се укаже, като се натисне на бутона „Select Users…“

Натиска се на бутона “Add”

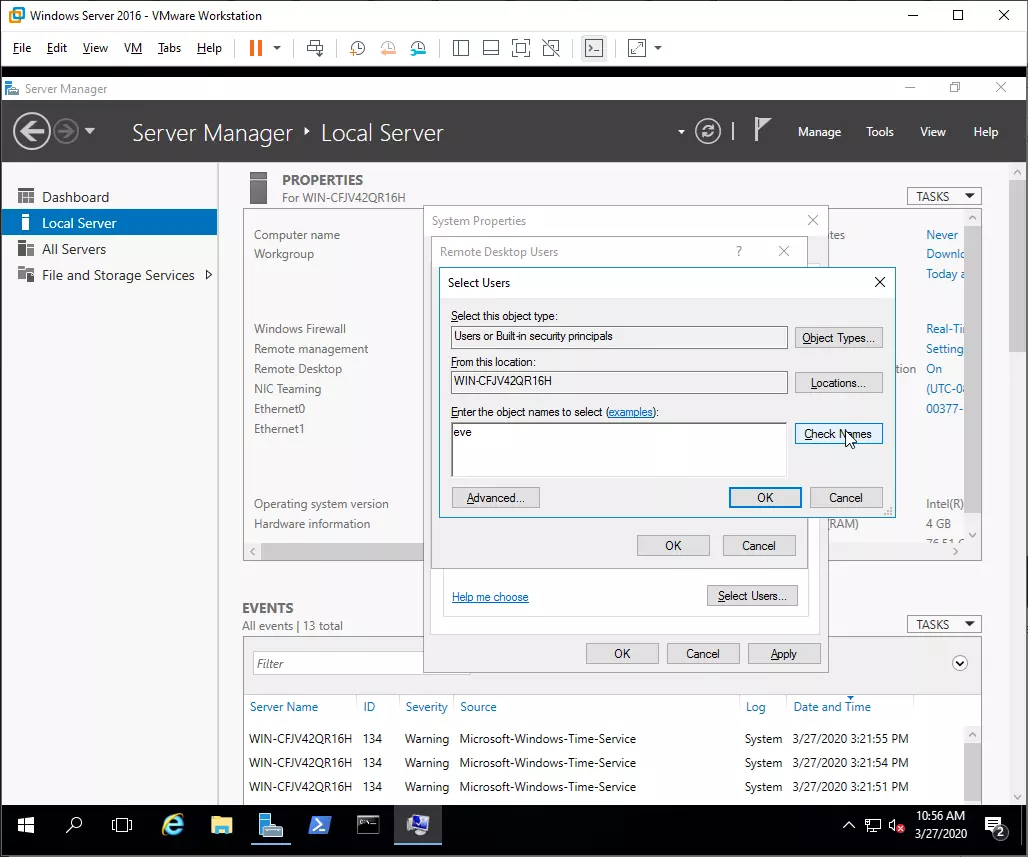

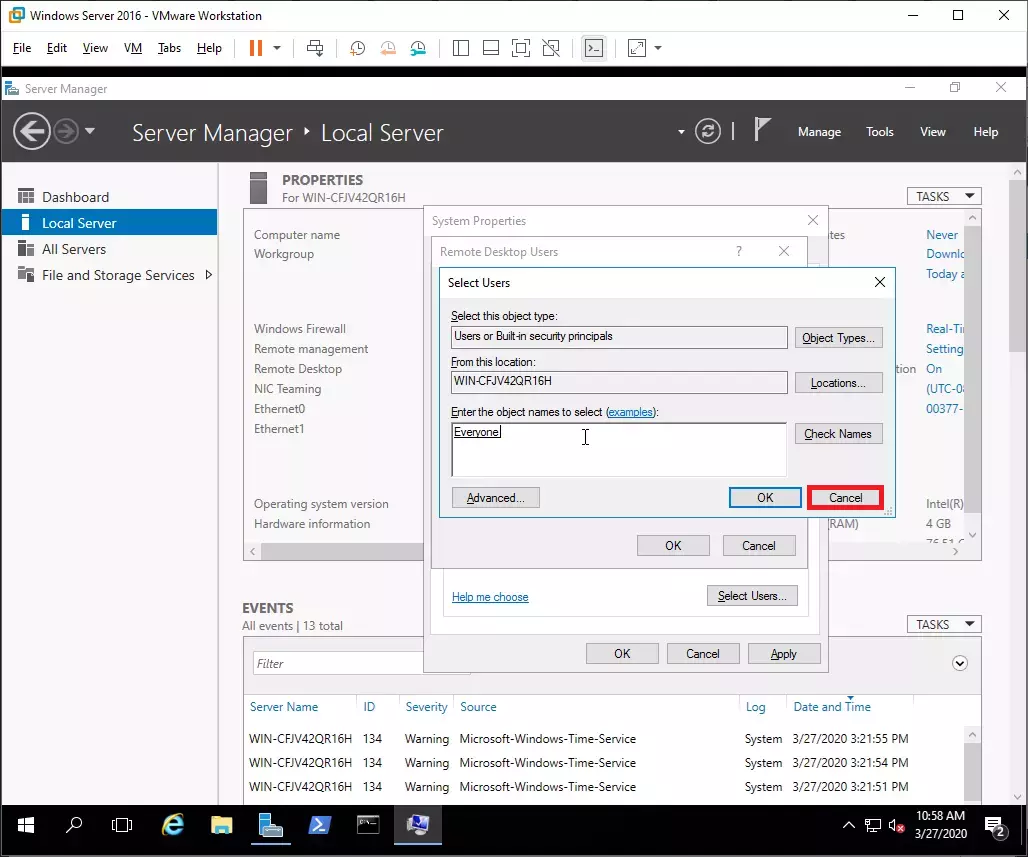

Ако искаме да изберем всички пишем част от името, натискаме на бутона “Check Names”

Появяват се имената започващи с “eve”. И сега ако се натисне на „ОК“, то всички ще имат отдалечен достъп до екрана на сървъра. Това не ни е необходимо затова избираме „Cancel“. Връщаме се до екрана:

Даваме OK и разрешаваме отдалечения достъп на администраторите. Проверката за работата на услугата. В Command Prompt пишем:

PS C:\Users\Administrator> netstat -an | find ":3389" TCP 0.0.0.0:3389 0.0.0.0:0 LISTENING TCP [::]:3389 [::]:0 LISTENING UDP 0.0.0.0:3389 *:* UDP [::]:3389 *:*

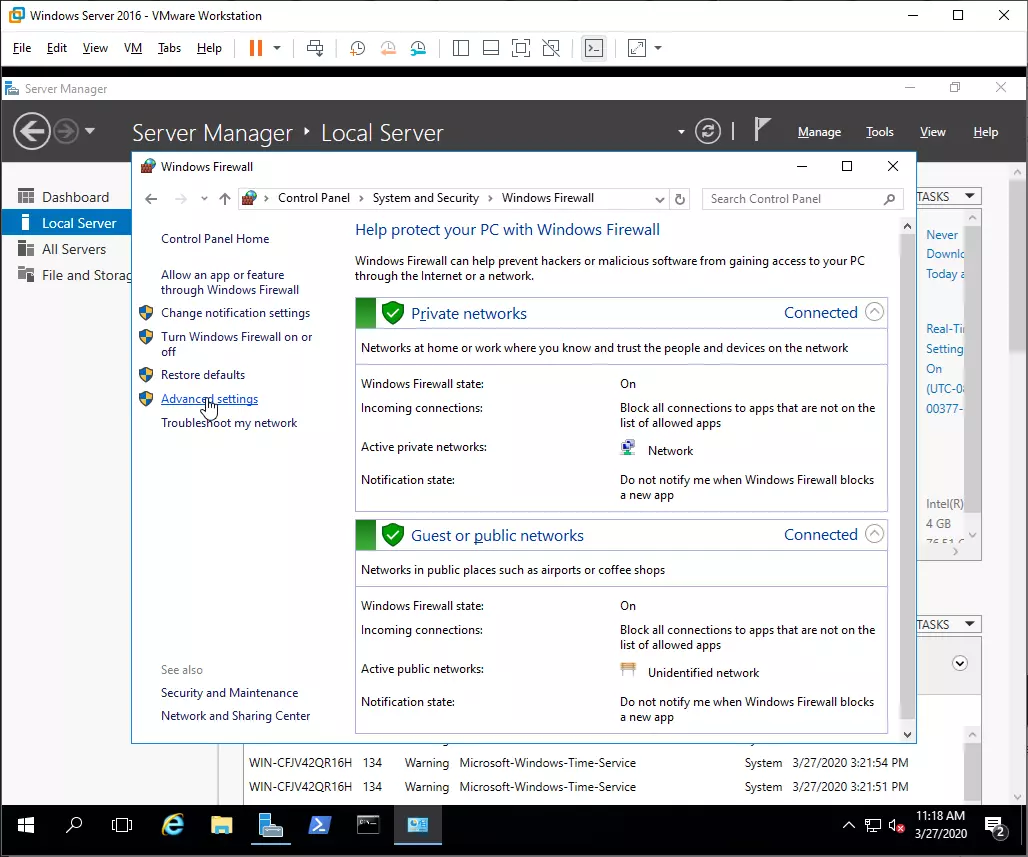

Същевременно с това в защитната стена ще се е появило правило позволяващо достъп до „Remote Desktop“. Важно уточнение: Правилото записано в защитната стена е за профили “Domain и Private”. Ако интерфейса на сървъра е дефиниран като “Public” то правилото няма да се наложи на този профил. Да проверим.

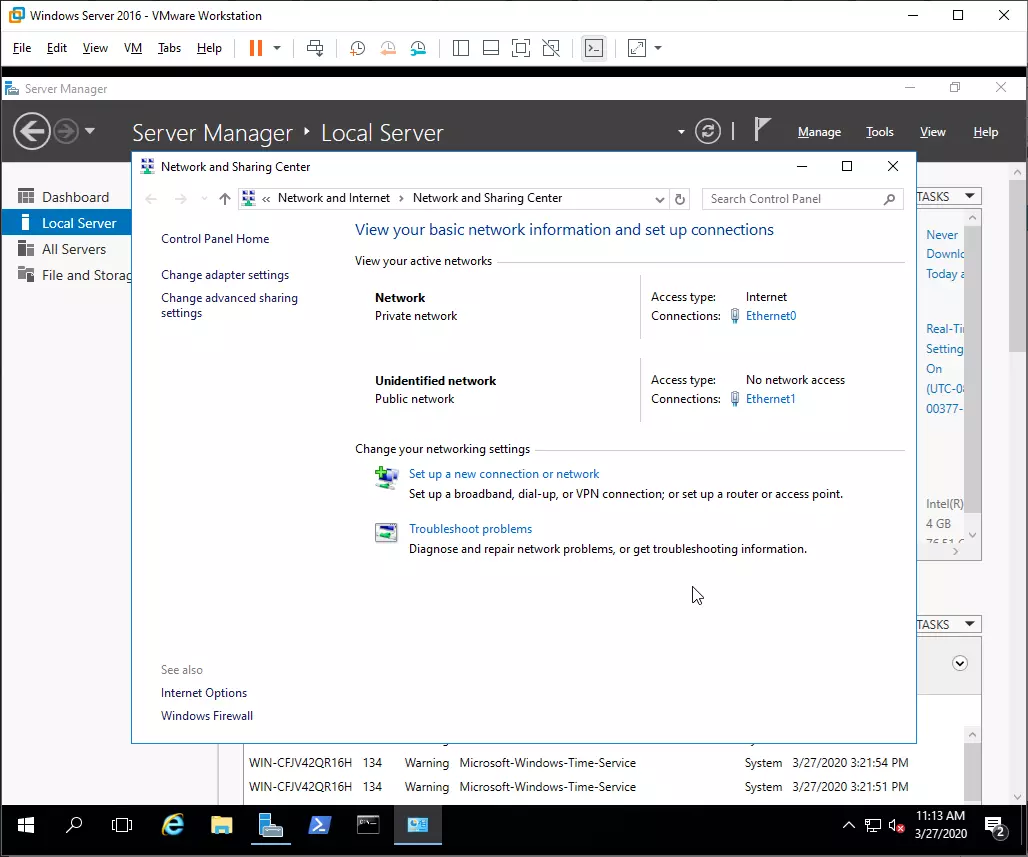

Натискаме върху компютърчето с десния бутон на мишката.

Избираме „Open Network and Sharing Center“

И двата интерфейса са Publick. Значи правилото за Remote Desktop върху тях не важи. Има два начина за решаване на този проблем. Ако интерфейса както в случая е Public, то най-лесно е да се направи Private. Това става като отворим Power Shell и вътре напишем:

PS C:\Users\Administrator> Get-NetConnectionProfile | Set-NetConnectionProfile -NetworkCategory Private

Това ще направи интерфейсите ви Private Ако пък искате точно определен интерфейс:

PS C:\Users\Administrator> Get-NetConnectionProfile Name : Network InterfaceAlias : Internet InterfaceIndex : 1 NetworkCategory : Private IPv4Connectivity : Internet IPv6Connectivity : NoTraffic Name : Unidentified network InterfaceAlias : LAN InterfaceIndex : 2 NetworkCategory : Private IPv4Connectivity : NoTraffic IPv6Connectivity : NoTraffic PS C:\Users\Administrator> Set-NetConnectionProfile -InterfaceIndex 1 -NetworkCategory Public

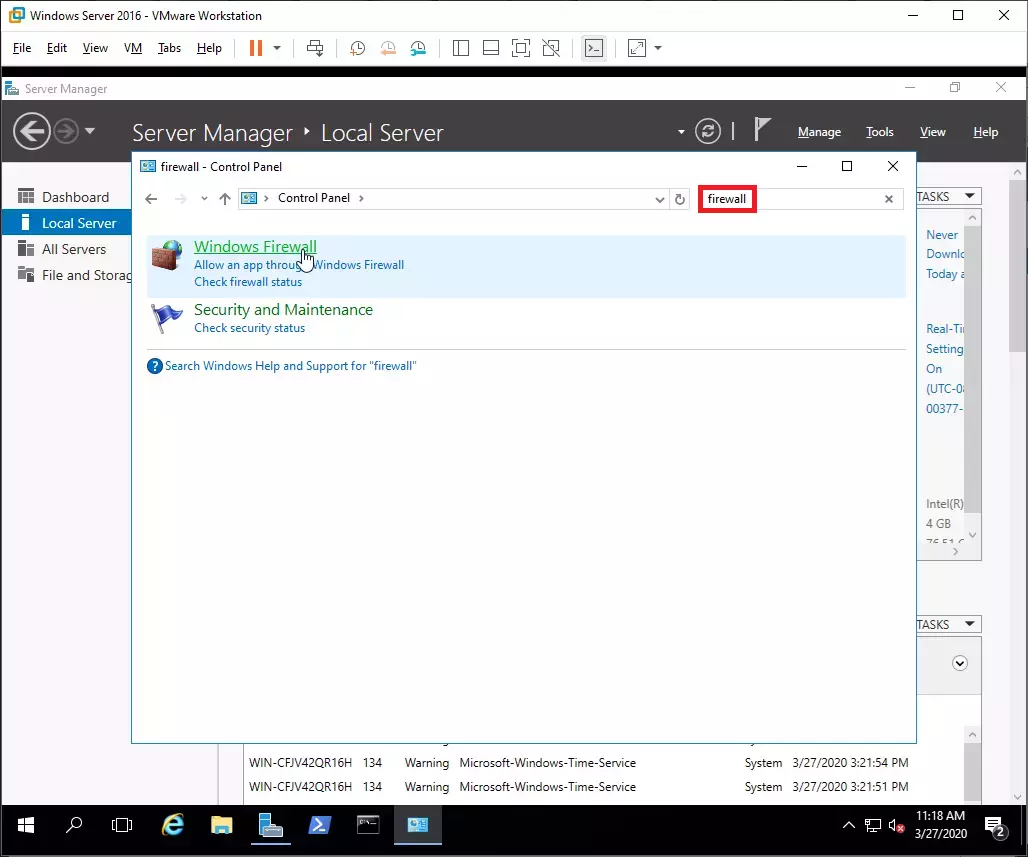

Другия вариант е с редактиране на защитната стена. Най лесно това става като в отворения прозорец в горния десен ъгъл напишем firewall

Избираме Windows Firewall

Advanced settings

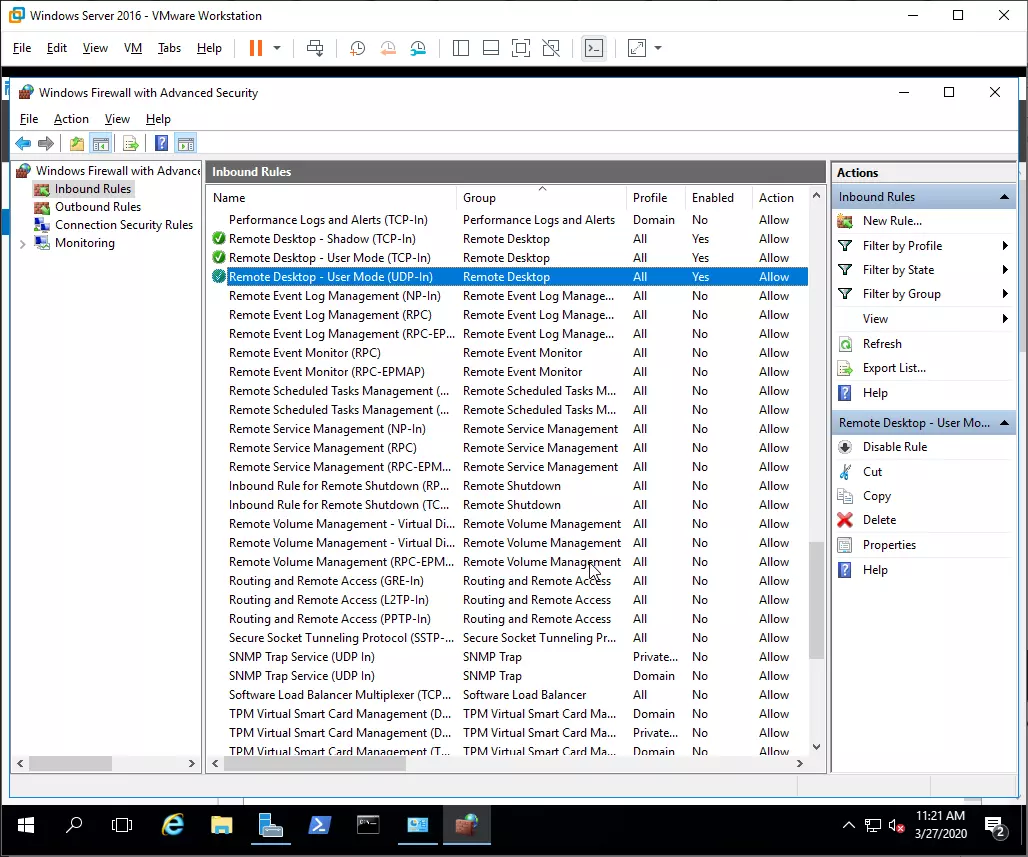

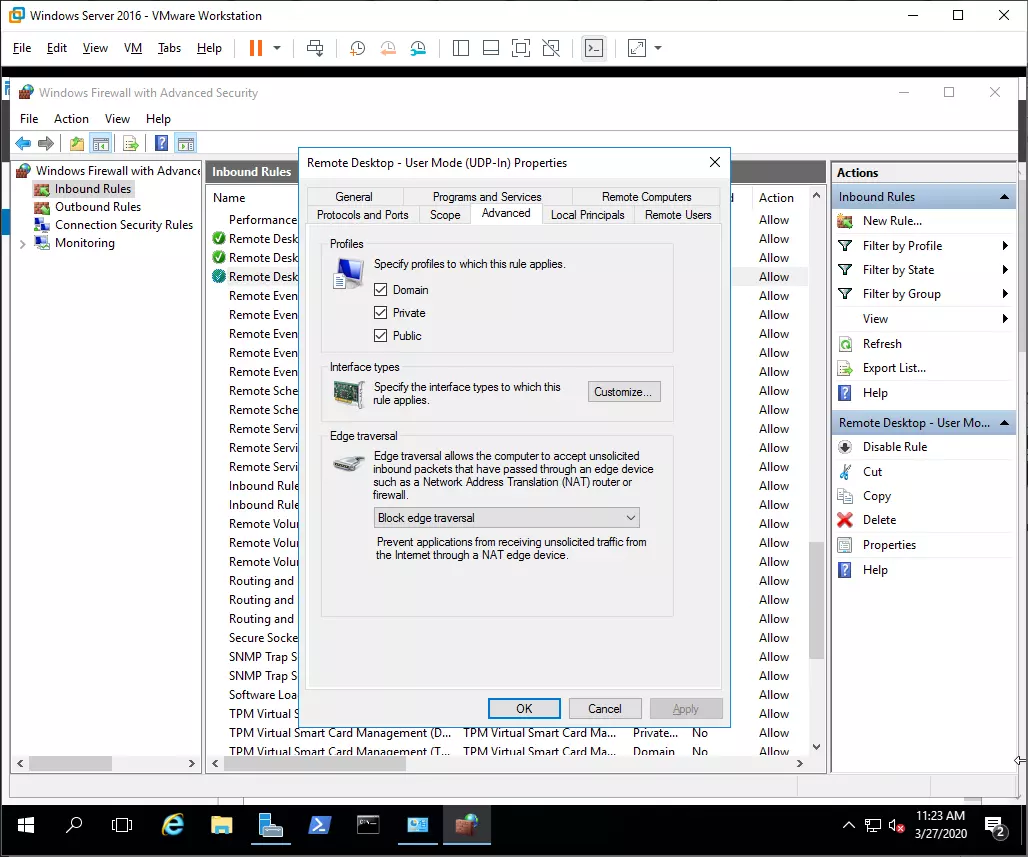

Inbound Rules и някъде в долната част са три правила отговарящи за услугата. Тези правила сега показват че са за профил All. Това се постига като върху самото правило се натисне Enter.

В новия прозорец се отива на таба Advanced и там се избират трите профила както е показано на картинката. Така се процедира за трите правила в защитната стена. Този нюанс винаги трябва да се проверява. Къде е записано правилото и какъв е мрежовия интерфейс. По нататък интерфейсите могат да се променят какви да бъдат, но за сега нека останат така. Ако се върнем на темата за управление на локалния сървър:

Идва NIC Teaming. Представете си, че сървъра е вързан към интернет от двама провайдера. Ше има два входящи интерфейса с техни настройки (IP, GW). Тези два интерфейса могат да се обединят в разни режими. В крайна сметка после ще се борави само с виртуалния интерфейс създаден от обединението на предишните два. Може да се ползва технологията Failover за отказоустойчивост с виртуалния контролер за осигуряване на по-сигурна връзка към интернет. Продължавайки настройката на локалния сървър идва момента за Ethernet0 и Ethernet1. Това са двата мрежови интерфейса на машината.

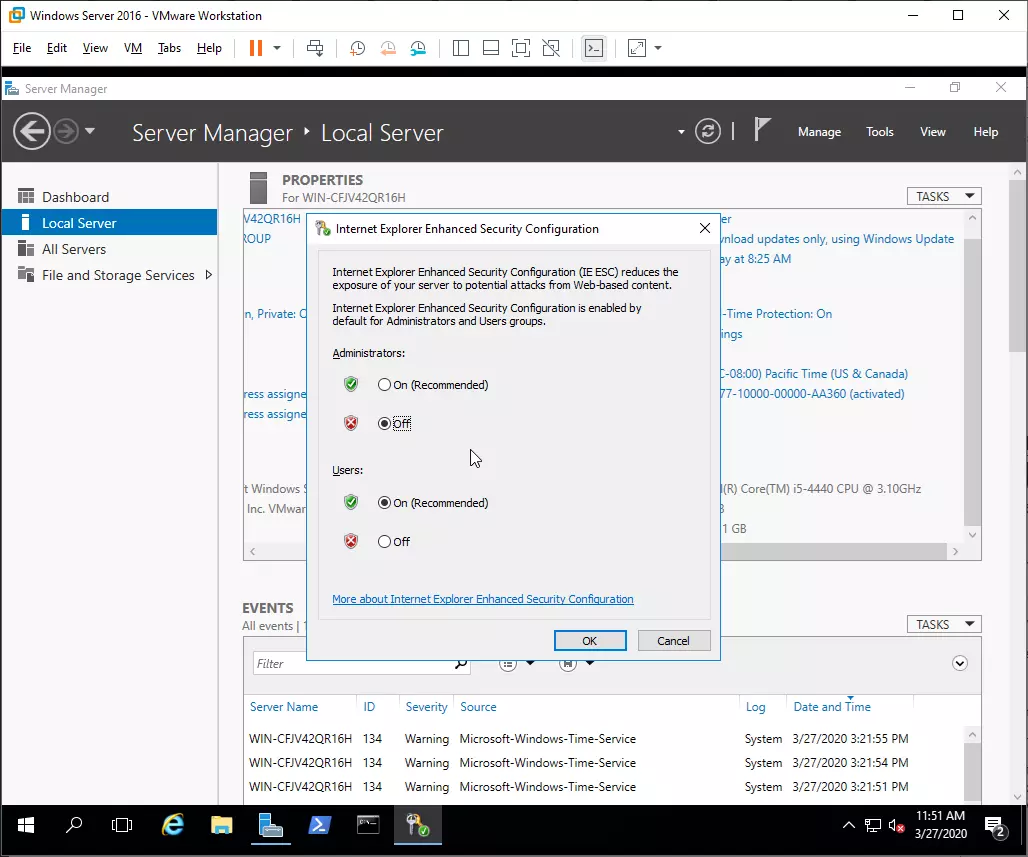

Набързо да разгледаме дясната част на екрана. Last installed updates - кога за последен път са слагани обновявания, Windows Update – как да се обновява Windows. Тука се избира когато искаме да обновим системата, Last checked for updates – кога за последен път е проверявало за нови обновявания, Windows Defender – Защитата от вируси работи в реално време, Feedback & Diagnostics – Да изпраща ли информация до Microsoft за работата и проблеми, IE Enhanced Security Configuration – интересно е, ще го разгледаме малко по-долу, Time zone – в коя часова зона се намира сървъра. По принцип трябва да е +2 – София. Product ID – номер на инсталацията и е активирана. IE Enhanced Security Configuration. Когато се инсталира сървъра то ползването на IE е много тегаво, защото е дефинирано с висок рестриктивен режим. Това примерно за администраторите е много досадно. Може да се направи така, че администраторите да работят с по-малки рестрикции. За целта избираме с мишката IE Enhanced Security Configuration. Отваря се долния екран.

Настройката трябва да изглежда както горната картинка и администраторите ще отдъхнат с облекчение. OK за прилагане на промените. Сега вече може да рестартираме системата за да влезнат в сила и промените за името на сървъра. След рестарта, името е сменено на Core. До тук добре. Да дефинираме и мрежовите интерфейси. Пак на компютърчето (долу вдясно) от лентата със задачи, с десен бутон на мишката избираме Open Network and Sharing Center. Да наименуваме Ethernet0 като Internet и Ethernet1 като LAN.

От прозореца вляво избираме Change adapter settings

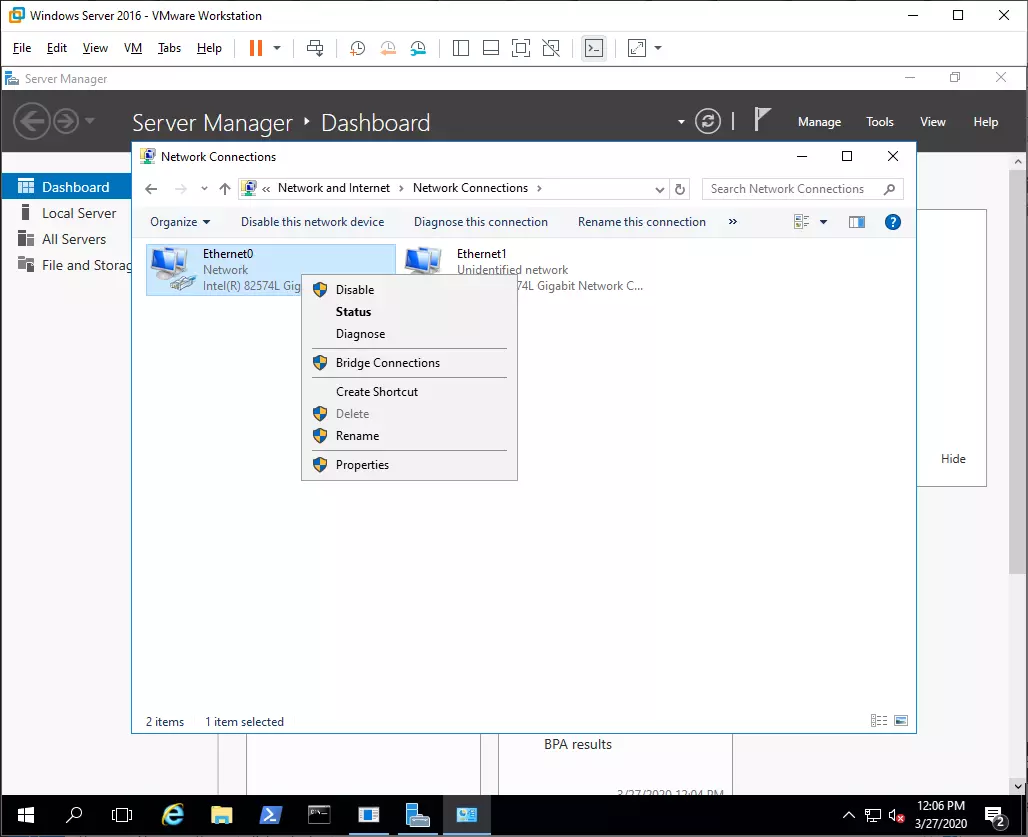

Върху Ethernet0 с десен бутон избираме Rename. Даваме му име Internet. По същата процедура действаме и за втория интерфейс. Името ще му е LAN

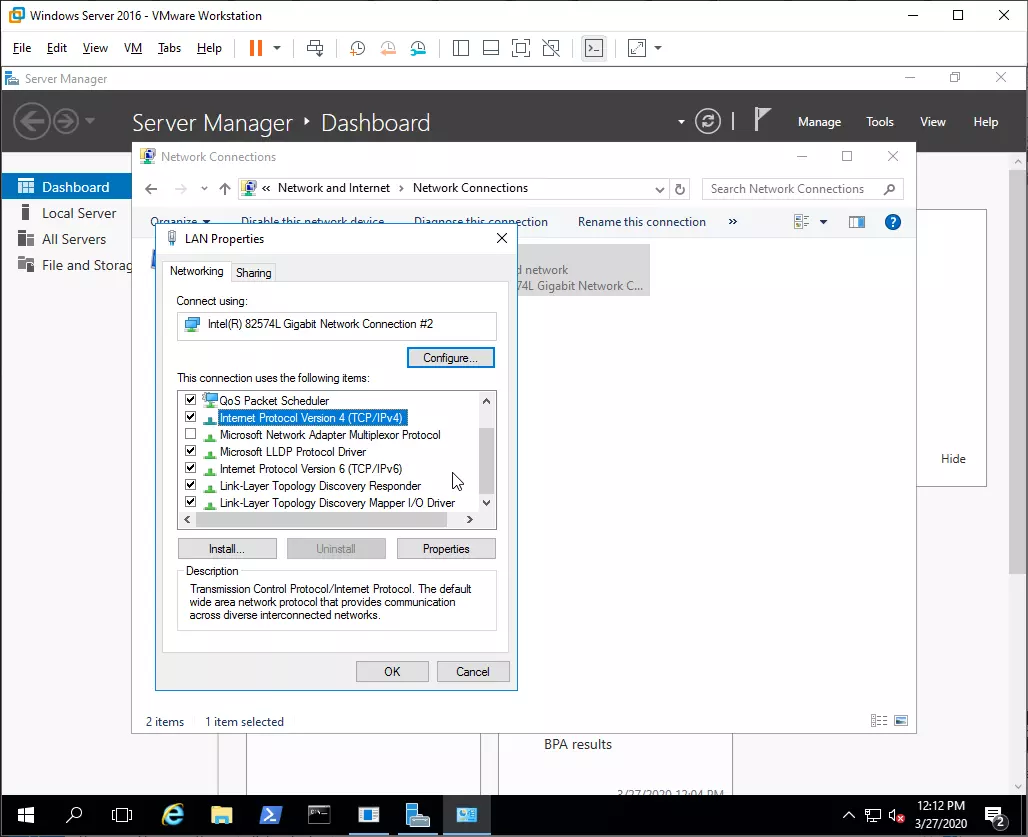

Резултата ще е както на горната картинка. Сега да дефинираме интерфейсите с IP, маска, шлюз и DNS. Затова пак с десен бутон на мишката върху интерфейса избираме Properties. Отваря се долния прозорец.

Избираме настройка на IP Protocol Version 4 и натискаме на бутона Properties.

IP адреса с маската са както казахме в началото. DNS-a за сега е публичен, защото още не сме сложили услугата DNS на сървъра. Така ще изглежда интерфейса Internet. Той ще е свързан и с Интернет.

Другия интерфейс ще изглежда както горната картинка. Той няма шлюз дефиниран, както и DNS, защото ще гледа към вътрешната мрежа. Тука има една уловка. При така дефинирани интерфейси, DNS-a ще важи за двете мрежови карти. Ако на едната имаше един DNS, а на другата друг дефиниран то тогава се гледа Metric параметъра на интерфейса. Всичко това ще се демонстрира на по-късен етап. С това завършваме с общите настройки. Следва инсталиране и настройване на услугата DHCP.