Първоначални настройки на Mikrotik

Прелюдие

В няколко статии ще се помъчим да създадем рутер, който ще има вградена защитна стена и какво ли още не. Ще изграждаме на основата на Mikrotik. Има няколко подхода в конфигурирането на RouterOS. Единия е с използването на WinBox, а другия е писане на команди в терминален режим. Всеки един от подходите има предимства и недостатъци. Използването на графична среда за конфигуриране има огромното предимство, прегледност и леснота за асимилация. Всичко щеше да е "цветя и рози", обаче има и потребители които ползват Linux. За тях е предвидено да се администрира през telnet, ssh или http. Ще се помъчим да ползваме всеки един от методите, като в бъдеще ще работим само през терминал.

Първоначално нулиране на RouterOS

След кто физически рутера е свързан към локалната машина, използвайки WinBox се опитваме да се свържем с RouterOS.

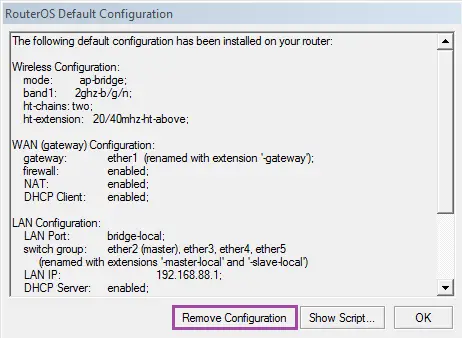

Тъй като още нямаме дефинирани IP адреси на интерфейсите то връзката ще се осъществи чрез MAC адреса на устройството. По подразбиране потребителя е admin, а паролата е празна. Първия екран който се появява след влизането в RouterOS e:

Имаме следните опции: или да съхраним базовите настройки по подразбиране или да занулим всичко. Добрия подход е зануляване и после изграждане на рутера по нашо желание.

Дефиниране на потребители

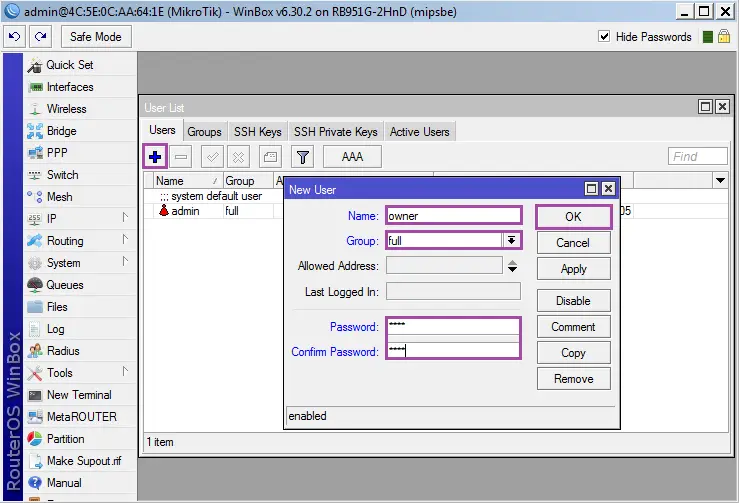

Първото нещо винаги е създаване на потребител различен от админ, с пълни права върху рутера. Впоследствие admin се забранява. От менюто System избираме Users след това натискаме бутона + и се отваря следния екран:

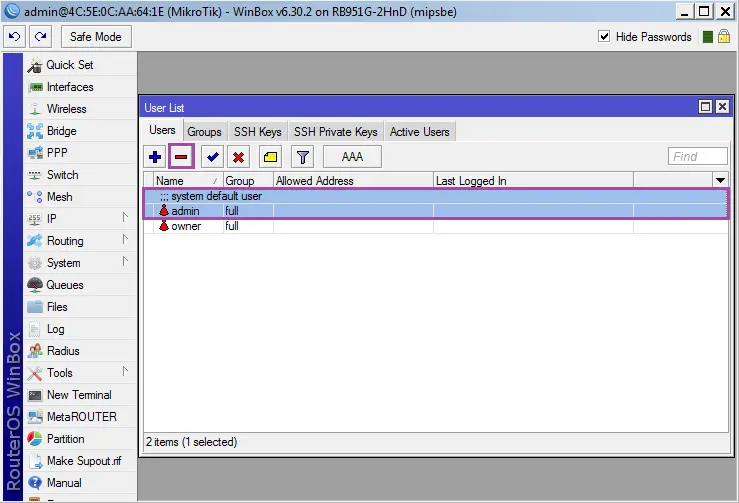

Name: owner - име на потребителя с който се влиза в RouterOS Group: full - права на потребителя дефинирани от групата/full=пълни права върху рутера. Password: **** - парола която ще използва потребителя owner Confirm Password: **** - повторение на паролата за съвпадение След това от таблицата избираме потребителя admin и натискаме бутона - за да го изтрием.

Ако дефинирахме през терминал то командата щеше да изглежда така:

/user add name=owner group=full password=12345 /user remove admin

Излизаме от RouterOS и се свръзваме наново вече с новия потребител owner.

Сега да защитим рутера, като изключим излишните сървиси. Ако по някаква причина са необходими винаги може да се включат. От IP избираме Services и се отваря следния прозорец:

Маркираните сървиси ги изключваме като натиснем бутона X. Оставяме само winbox/http/ssh

Ако ползвахме терминален режим то командата трябваше да изглежда така:

/ip service set telnet disabled=yes set ftp disabled=yes set api disabled=yes set api-ssl disabled=yes set https disabled=yes set www-ssl disabled=no set winbox disabled=no set www disabled=no

Автоматично обновяване на версията

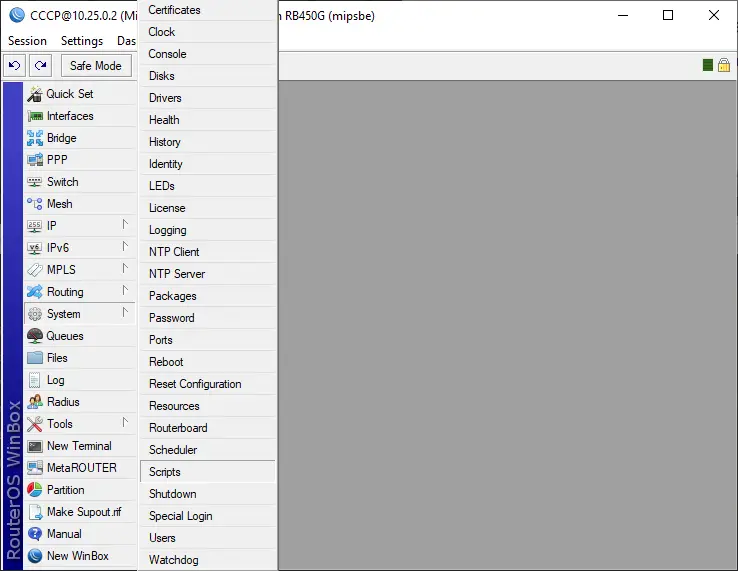

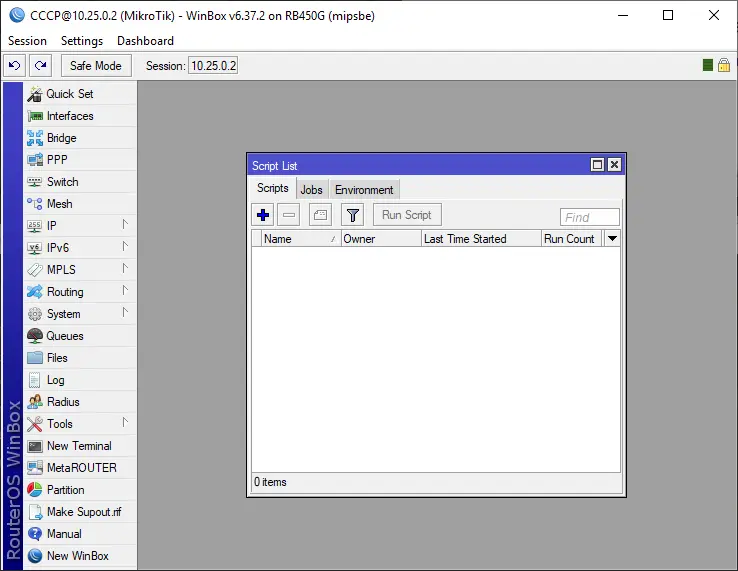

От меню System избираме Script.

Отваря се нов прозорец. Натискаме бутона +

В новия прозорец даваме име на скрипта (Name: AutoUpdate), и в прозореца Source: добавяме следното: /system package update check-for-updates once :delay 1s; :if ( [get status] = "New version is available") do={ install }

Натискаме OK и сме готови с автоматичното обновяване. Сега трябва да кажем само през колко време и кога да се проверява за обновяване. Това става чрез:

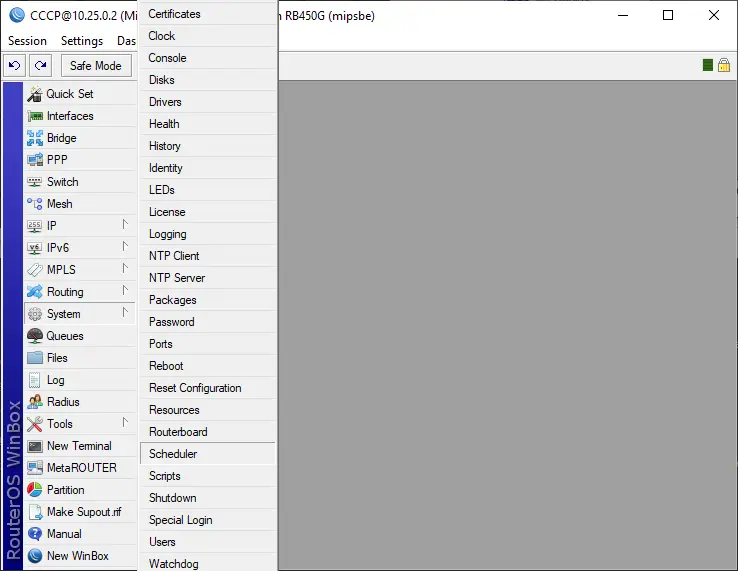

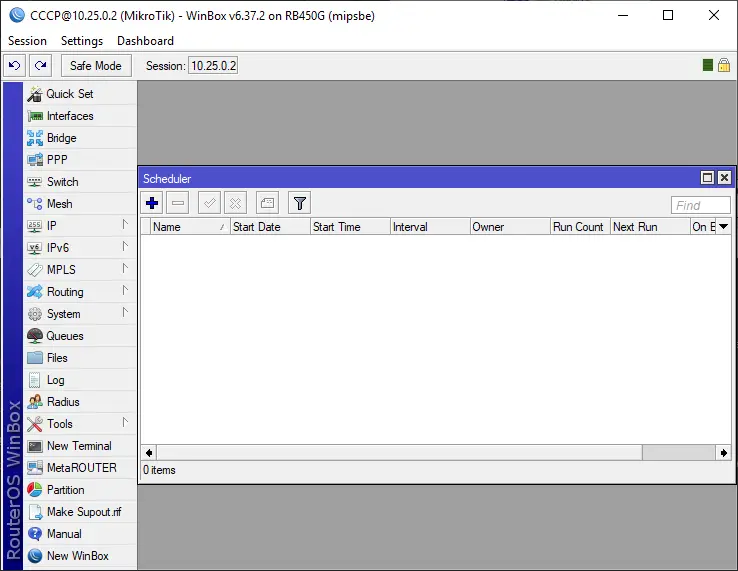

От меню System избираме Sheduler.

В новия прозорец натискаме бутона + за да добавим ново правило.

Отваря още един нов прозорец. Даваме му име (Name: AutoUpdateShedule). Време в което да започне изпълнение на задачата (Start Time: 04:00:00) и самото събитие (On Event: AutoUpdate)

Така вече имаме дефиниран скрипт за обновяване, който ще се стартира всеки път в 04.00.

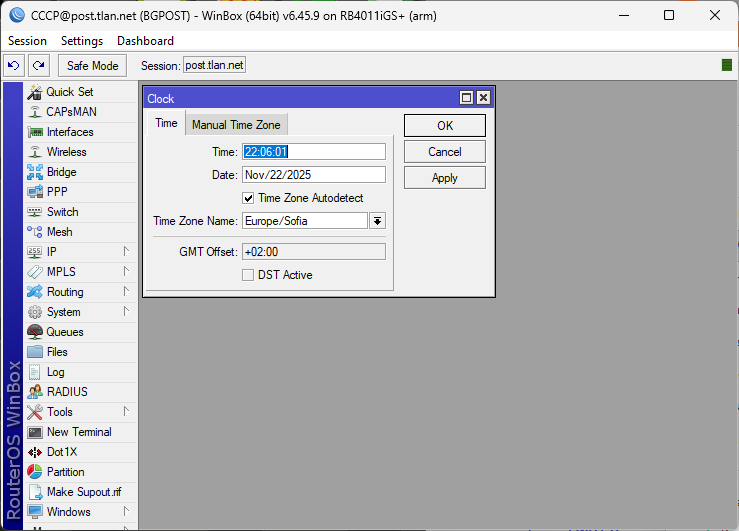

Още няколко неща за оправяне. Автоматично обновяване на системното време и дата. Примерно за правилно отразяване на логовете. Първо проверяваме системните времена и дати:

/system clock print time: 21:54:24 date: nov/22/2025 time-zone-autodetect: yes time-zone-name: Europe/Sofia gmt-offset: +02:00 dst-active: no

Ако не са верни то тогава:

/system ntp client set enabled=yes primary-ntp=216.239.35.4

216.239.35.4 това е публичен NTP сървър на Google (time.google.com). И след като сме активирали SNMP клиента системното време трябва да се е оправило. Може да се провери отново чрез:

/system clock print

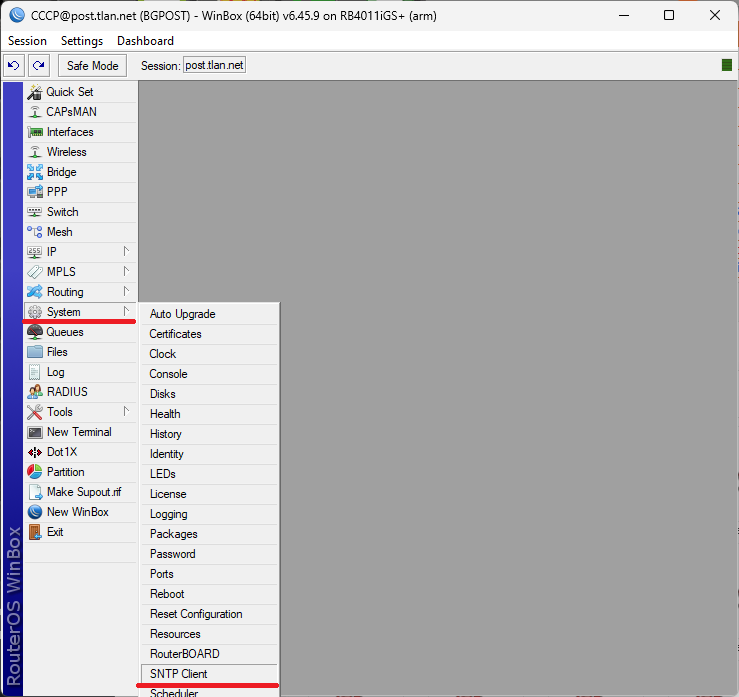

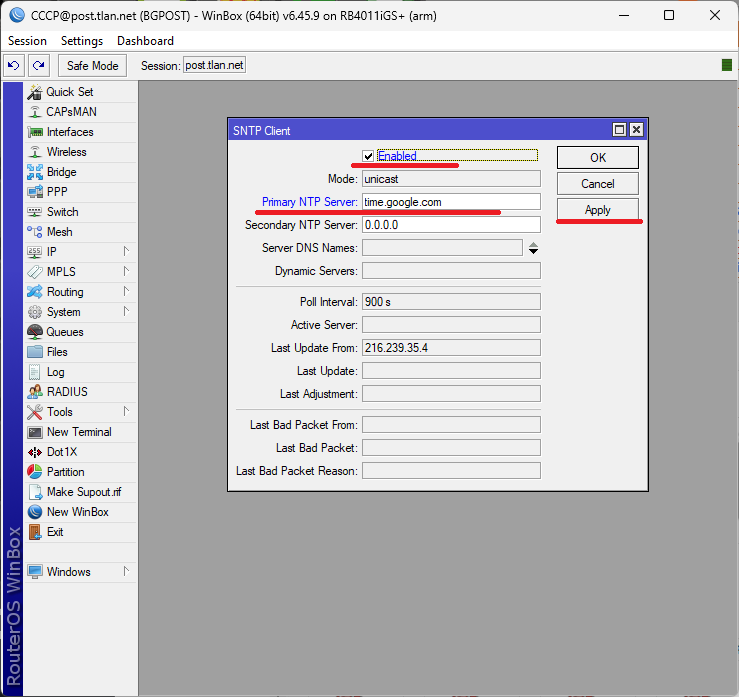

През WinBOX щеше да изглежда така:

Ако времето или датата не са точни то тогава:

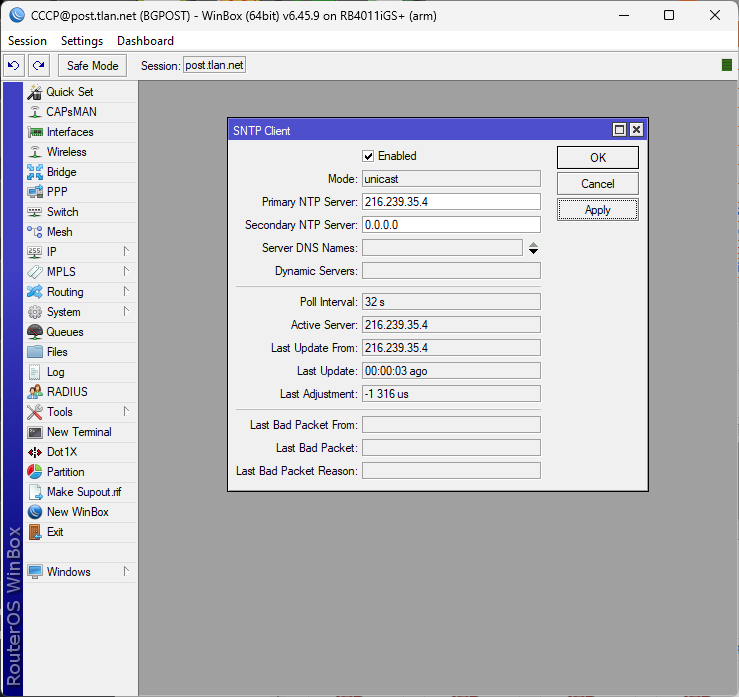

След натискане на бутона Apply трябва да се получи долната картинка.

Това означава, че вземаме системно време и дата от сървъра на Google.